民視新聞/蘇恩民報導

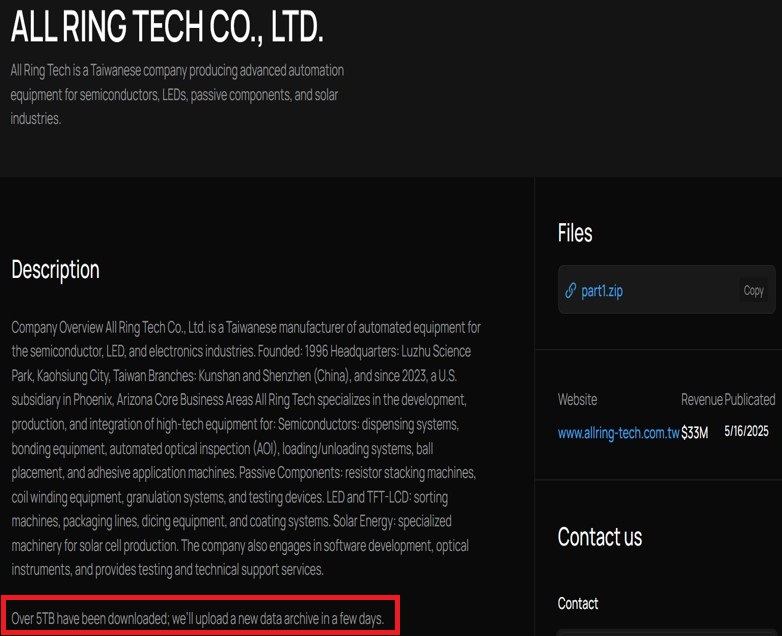

今年4月20台積電供應鏈CoWoS大廠萬潤科技發重訊稱遭駭客攻擊,強調沒重要資料外洩,對營運無重大影響,不料,新興駭客組織「BERT」昨突在暗網PO出12張萬潤內部檔案截圖,表示已取得逾5T資料,並揚言近日將上傳更多檔案,顯示公司尚未支付贖金,資安危機也還沒解除;由於本案為BERT首次攻擊台灣企業,事件如何演變,引發業界高度關注。

萬潤原為台積電先進封裝製程中有關散熱貼合、光學檢測(AOI)及點膠設備供應商,近期因應AI伺服器與資料中心對高速傳輸的需求,還特別投入矽光子(CPO)等設備開發,成功打入台積電等龍頭大廠先進封裝設備供應鏈,不料上月20日驚傳重大資安事件,慘遭駭客勒索。

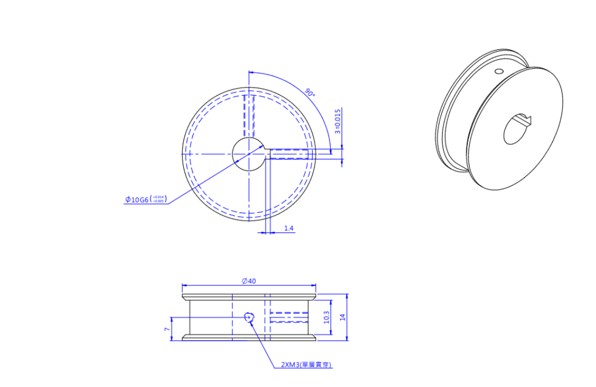

當時公司在股市觀測站發重訊指出,「本公司資訊系統遭受駭客網路攻擊,部份主機與電腦,遭受病毒攻擊」、「目前評估沒有個資、亦沒有機密或重要文件資料外洩。」沒想到相隔不到一個月,自稱「BERT」的駭客勒索組織突然在暗網PO出12張截圖,涵蓋萬潤科技產品設計藍圖、出貨單、廠商資料、匯款記錄等內部機敏資料,震驚業界,也顯示這起駭客勒索的危機並未解除。

BERT 是一個於 2025 年 4 月初首次被觀察到的新興勒索攻擊團體,全球已知4家知名企業受害,除了萬潤科技,另三家是美國提供校正與軟體解決方案的SIMCO Electronics、土耳其 公共醫療機構Yozgat City Hospital以及美國活動票券與手環印製公司National Ticket Company,資安專家認為BERT並未鎖定特定產業,攻擊目的應該是以金錢利益為優先考量。

根據資安研究顯示,遭BERT攻擊的受害系統中,被加密檔案會被加上副檔名「.encryptedbybert」,並伴隨產生一份名為「.note.txt」的勒索說明文件。該文件要求受害者透過匿名通訊工具 Session 與攻擊者聯繫,因Session具備端對端加密(End-to-End Encryption, E2EE)特性,內容無法被中間節點解密,顯示該團體特別重視匿名性與規避執法單位追查的能力。

新型勒索軟體如BERT正悄悄進化,攻擊手法更加隱蔽、難以防範。資安公司竣盟科技創辦人鄭加海指出,傳統資安手段難以即時掌握這類威脅,企業需轉向更主動的防禦思維。他推薦導入「誘捕防禦技術」(Deception Technology),在內部佈署誘餌帳號、假資料夾與仿真伺服器,營造出誘敵深入的環境,一旦遭觸發即發出警報,有效偵測橫向移動與早期勒索行為。

這套技術能與 SIEM、EDR、SOAR 等平台無縫整合,不僅補足傳統防禦盲點,還能加速辨識未知變種。鄭加海指出,企業甚至可以模擬關鍵財務資料、建立假 AD 帳號與共享資源,引誘攻擊者現身,系統便能立即自動啟動隔離與通報流程,將風險控管在第一時間內完成。

對於駭客勒索組織昨天在暗網po文揚言曝光更多檔案一事,萬潤今天再發布聲明表示,「經初步調查,遭駭客外流的相關內容並不涉及營運機密或商業敏感資訊,整體營運維持正常,對客戶服務與訂單交付均無影響。」