民視新聞/蘇恩民報導

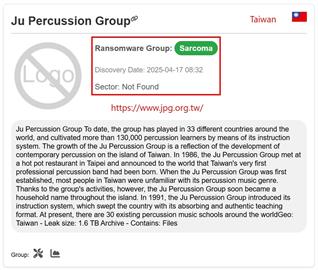

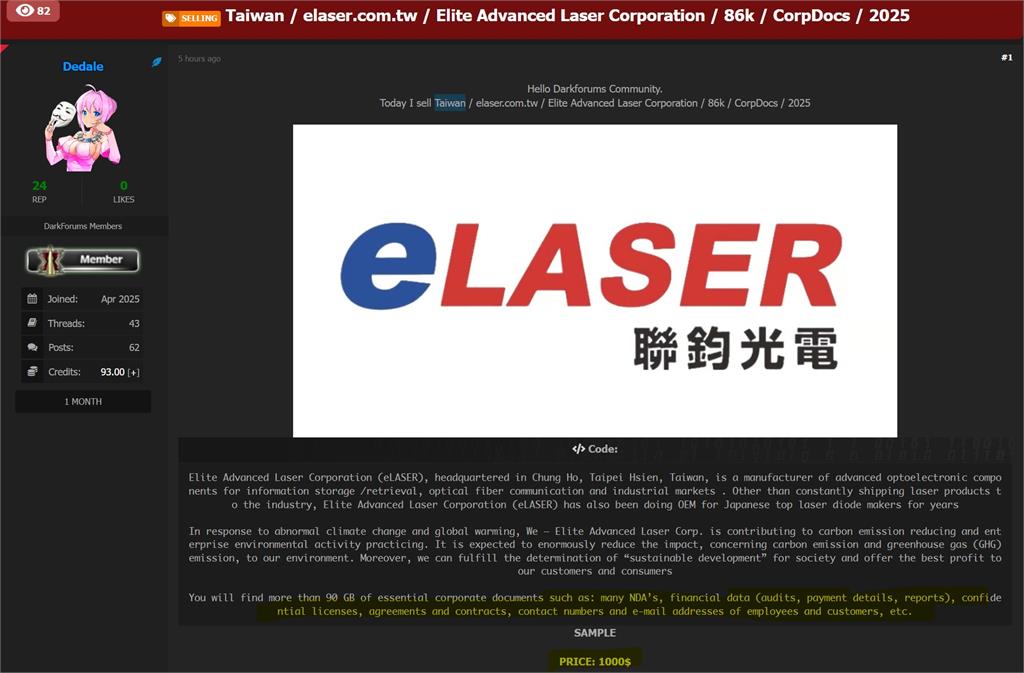

矽光子及光電封測大廠聯鈞光電(3450)今年1月遭駭客勒索軟體Akira入侵竊取90G檔案,當時聯鈞發重訊宣稱對公司營運無重大影響,事後疑未支付贖金,勒索團體昨在駭客論壇公開兜售90G檔案,內容涵蓋大量保密協議(NDA)、公司機密授權文件等,售價僅1000美元,等於任何人都可用台幣3萬元低價取得相關資料。

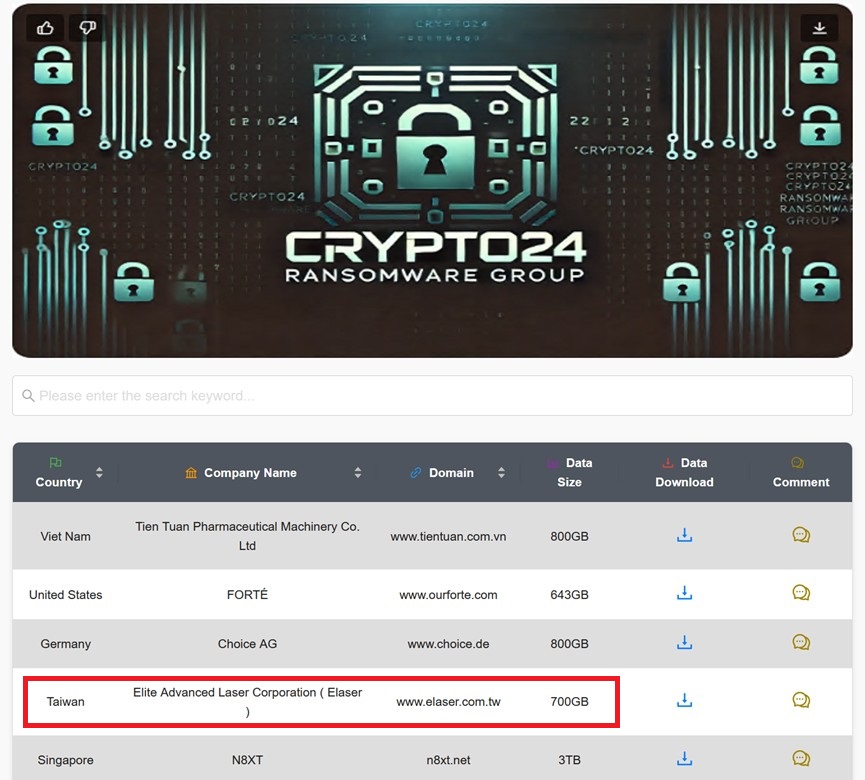

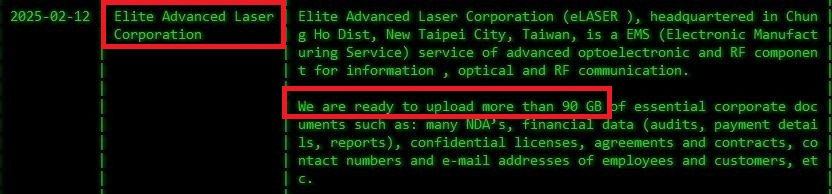

值得關注的是,上週另一個駭客勒索軟體Crypto也在暗網發出訊息,表示已駭入聯鈞光電,竊取高達700G檔案,目前還不知勒索金額。資案界研判聯鈞恐怕短短5個月內連遭2次駭客入侵,而這2起重大資案事故,對於聯鈞營運是否造成影響,仍有待時間證明。

上市公司聯鈞光電是全球前三大雷射二極體封裝測試代工廠,近年受惠於AI、高速資料中心及5G發展,在EML、VCSEL及AOC等領域積極擴產,同時深化矽光子技術布局,今年股價最高350元。

今年1月19日聯鈞在股市公開觀測站發布重大訊息,表示偵測到資訊系統遭遇勒索軟體攻擊,當下已啟動相關防禦機制,資訊系統正在復原中,並強調根據他們初步評估,這起資安事故對於公司營運無重大影響。

隨後勒索軟體Akira在暗網發布訊息,坦承攻擊聯鈞光電網站,取得90G檔案,藉此要求聯鈞聯繫並支付贖金,但雙方顯然沒有達成協商,昨天該組織成員直接在公開的駭客論壇兜90G檔案,並列舉內容包括:大量保密協議(NDA)、財務資料(稽核報告、付款細節、財報)、機密授權文件、協議與合約、員工與客戶的聯絡電話與電子郵件地址等,而售價僅1000美元。

沒想到聯鈞資安事故不只一件,今年5月28日另一個勒索軟體Crypto也在暗網PO出告示,也把聯鈞列為駭客入侵受害者,聲稱取得700G資料,資安界對於上市公司竟在短短5個月內連續遭遇2家勒索軟體入侵感到不可思議,顯示資安防護能力有待加強。

自2023年3月活躍至今的Akira勒索軟體,以「勒索軟體即服務(RaaS)」模式迅速擴張,迄今已攻擊全球逾250家組織,累計勒索金額超過4200萬美元,受害企業、機關涵蓋教育、專業服務、營建與製造等領域,多為員工規模200人以下的中小企業。

Akira團隊被認為與Conti勒索集團前成員有關,並重用其工具與基礎架構,展現RaaS商業化與模組化的高度成熟技巧。Akira早期攻擊Windows系統,2023 年4月起更推出專攻VMware ESXi的Linux版本,逐步滲透資料中心與雲端環境。

Akira入侵方式包括:憑證填充與暴力破解、未設MFA的 Cisco VPN零時差漏洞(CVE-2023-20269)、社交工程釣魚郵件與遠端工具濫用(如 SimpleHelp)等,一旦入侵成功,攻擊者會在4至6小時內完成橫向移動與資料加密,並採「雙重勒索」策略:不僅加密系統,也威脅外洩資料以施壓付款。加密技術結合Chacha20與RSA,並會刪除Windows Shadow Copies阻斷系統還原。

Akira至今仍持續活躍於美國、加拿大、英國、法國與德國等地。2025年1月單月即發動72起勒索事件,成為當月最活躍的駭客勒索集團,攻擊目標延伸至製造、IT、金融與醫療等產業,數量月增率高達 60%。

面對日益頻繁的進階攻擊與不斷演化的勒索戰術,竣盟科技創辦人鄭加海指出,若企業仍停留在被動偵測與靜態防禦,終將被新型威脅瓦解,他認為資安策略應從防守轉向「主動誘捕與威脅獵捕」,從被動等待轉為預判與反制,以欺敵誘捕技術為核心的新一代防禦模型,透過佈建擬真誘餌,讓駭客一進入就現形,企業不僅能即時應對,更可回收駭客的攻擊路徑與TTPs,強化防禦資源。

此外,針對量子運算潛在的解密風險,竣盟也積極推動後量子加密(PQC)部署,確保今日機敏資料在未來仍具防禦力,避免成為延遲勒索的目標。鄭加海強調,資安的關鍵不在於阻止所有攻擊,而是掌握攻擊可視性與主動權:「讓駭客進入你的視野、走進你的節奏,才是資安的真正勝利。