民視新聞/蘇恩民報導

泰國勞工部(Ministry of Labour, MOL)爆發重大資安事件,駭客公然挑釁政府勒索1500萬美元(約台幣4億3500萬),震驚全球政府單位!資安界原本以為泰國勞工部只是單純官網被駭(Defacement),但隨著駭客組織「Devman」在暗網公佈細節,整起事件的嚴重性才浮上檯面——這是一場歷時43天的滲透行動,涵蓋資料竊取、勒索加密、備份摧毀與系統全面癱瘓的複合型攻擊。

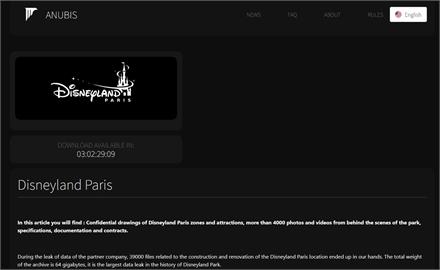

7月17日清晨,泰國勞工部的官方網站首頁突遭竄改,出現一段駭客留言:

“THIS IS NOT JUST THE WEBSITE. WHAT YOU WITNESS HERE IS PART OF OUR COORDINATED ATTACK, AIMED AT CRIPPLING THIS MINISTRY.”(這不僅僅是網站的問題。您在這裡看到的是我們精心策劃的攻擊的一部分,旨在摧毀這個部門。)

當局隨即由資訊與通訊科技中心(ICTC)關閉受影響系統、清除惡意程式,並用備份還原網站功能。勞工部常務次長 Boonsong Tapchaiyut 當時公開表示:「此次攻擊僅限於前台網站,內部系統與資料仍安全無虞。」

不只是首頁竄改 整個政府網路被滅

外界以為泰國官方已妥善應對,網站很快恢復正常運作,沒想到隨後暗網出現一篇貼文,完全推翻官方的說詞,駭客組織Devman現身驚爆「我們已滲透政府網路43天」,並勒索1500萬美元,資安界才驚覺「代誌大條了」。

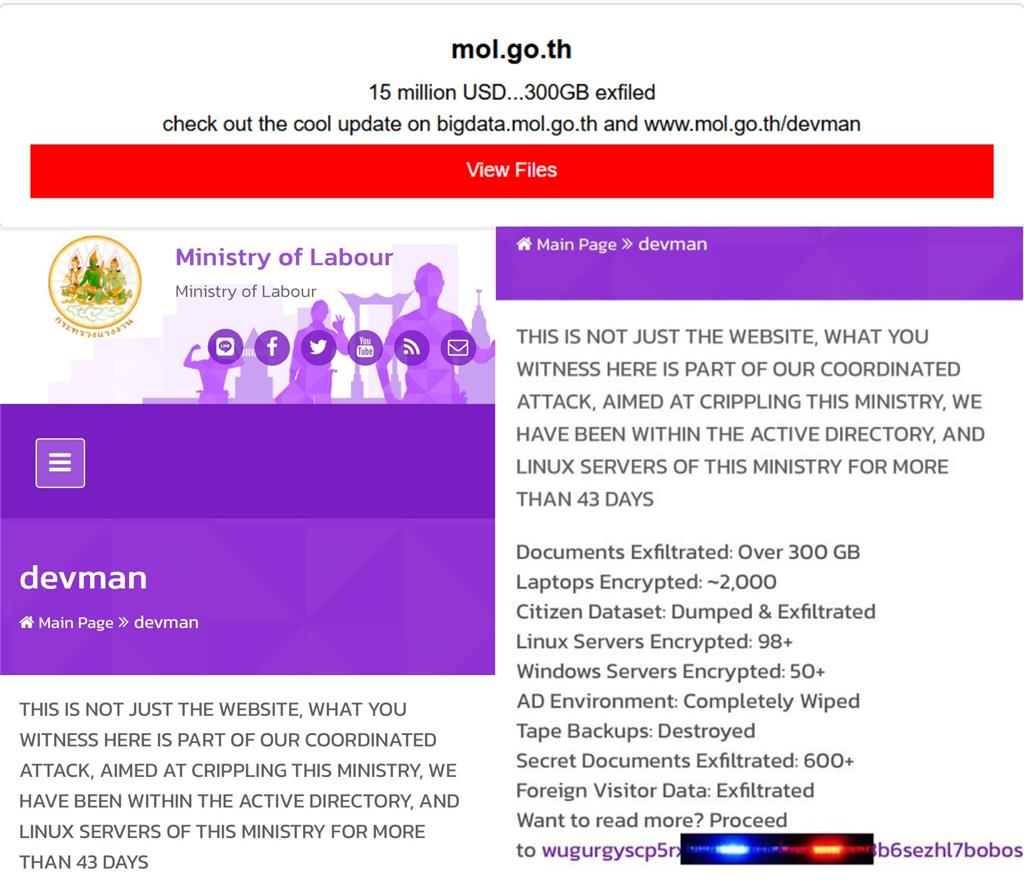

Devman發布聲明,公開承認對泰國勞工部發動勒索攻擊,並詳述滲透過程與破壞細節。根據該聲明:

• Devman 已潛伏於勞工部網域「mol.local」超過 43 天

• 成功取得 網域管理員(Domain Admin)權限

• 入侵並控制超過 98 台 Linux 伺服器與 50 台 Windows 伺服器

• 加密 約 2,000 台筆電與終端設備

• 竊取 超過 300 GB 的敏感資料

• 抹除 全部備份與 Active Directory 環境,使系統無法復原

控制權關鍵 拿下網域控制器(Domain Controller)

Devman還揭露這次讓泰國勞工部滅網的攻擊細節,表示他們輕易地控制了兩台核心網域控制器,並透過群組原則物件(GPO)大規模推送勒索病毒,進一步擴散至整個內部網路。更驚人的是,他們還入侵了一台舊版Windows Server 2008 的備援控制器,並成功複製了主控端的NTDS資料庫,取得帳號與密碼原始資料。

Devman也毫不避諱挑釁泰國官方:「政府口中所謂的『強大資安防護措施』,在我們眼中根本形同虛設。」

為了進一步證明泰國官方資安防護重大缺失,Devman還特別公布被駭帳密實例,包括:使用者22phajir密碼123456、使用者edwadmin密碼[email protected]、使用者adminvsn密碼v$yn@p2567等,強調這些帳密設定過於簡單,揭露了該部門帳密管理的嚴重疏失。

備份被刪、系統全毀 官方證實無法復原

在駭客戳破泰國官方謊言之後,勞工部終於發布聲明,承認內部伺服器已遭加密、Active Directory 環境遭摧毀,且所有備份資料全被刪除,無法短期內復原整體資訊系統。「目前的狀況極為嚴峻,我們正以最高優先處理這次危機。」

針對外傳政府「損失 1,500 萬美元」,泰國勞工部次長Bonsoong雖澄清金額仍待評估,但承認這場攻擊已嚴重影響政府營運與民眾服務。勞工部已正式向泰國網路警察報案,並援引《電腦犯罪法》與其他國安法規追究 Devman 行動的法律責任。

Boonsong還表示:「這不只是一場技術性事件,而是對國家安全與法治的明顯挑戰。」同時,政府正與外部資安公司、執法機關及國家級網路防衛單位合作,進行深入調查與重建。

專家分析滅網原因 4大缺失資安不設防

竣盟科技總經理鄭加海指出,泰國勞工部的勒索攻擊不是單一事件,而是所有政府單位和企業都該關注的一記警鐘。他分析這次攻擊凸顯多項重大資安問題:

1. 偵測延遲是致命的:潛伏 43 天無人察覺

攻擊者能在系統內潛伏超過一個月,顯示缺乏有效的主動威脅偵測機制,例如誘敵欺敵技術(Deception)或網域行為分析等先進偵測工具。

2. 備份策略設計不當:無離線備援即無還原可能

駭客得以刪除所有備份資料,說明備份未採取離線儲存,且權限控管不足,導致關鍵資料無法回復。

3. 弱密碼與預設帳號仍是漏洞主因

事件中再度暴露出使用預設密碼或弱密碼的普遍現象,突顯密碼政策、憑證管理及多因子驗證(MFA)機制的重要性。

4. GPO(群組原則)被武器化:權限一旦外洩,全網皆淪陷

攻擊者利用域管權限與 GPO,大規模推送勒索指令,若未預先限制 GPO 使用範圍,整個組織網路將瞬間癱瘓。

鄭加海表示:「這是一場典型從『潛伏滲透』到『全面癱瘓』的高階勒索攻擊案例,不只造成損失,更衝擊民眾對政府數位治理能力的信心。」他也提醒所有組織強化主動偵測機制、確保備份離線安全、權限設計分層控管、定期紅隊演練及滲透測試,未雨綢繆,才能避免成為下一個受害者。